随着科技的飞速发展,网络安全形势日益复杂多变。从零日漏洞的频发到供应链攻击的深化,再到AI系统的滥用,网络攻击的形态正经历前所未有的变化。本文将深入剖析当前网络安全形势,探讨主要威胁,并提出应对策略。

随着科技的飞速发展,网络安全形势日益复杂多变。从零日漏洞的频发到供应链攻击的深化,再到AI系统的滥用,网络攻击的形态正经历前所未有的变化。本文将深入剖析当前网络安全形势,探讨主要威胁,并提出应对策略。

一、零日漏洞:网络安全的首要威胁

零日漏洞是指那些在被发现时通常没有可用补丁的漏洞,攻击者能够在企业毫无防备的情况下实施攻击。近年来,零日漏洞的数量呈现出爆炸式增长,成为网络安全的首要威胁。例如,Log4Shell漏洞(CVE-2021-44228)是Log4j中的一个远程代码执行漏洞,被广泛用于Java应用程序的日志功能,攻击者通过该漏洞成功接管了许多系统。此外,PrintNightmare和ProxyShell等漏洞也利用远程执行缺陷迅速扩散,严重威胁企业安全。

针对零日漏洞的威胁,企业应加强对新兴威胁的研究与防范,及时更新系统和软件,修复已知漏洞。同时,利用AI技术对漏洞进行自动化搜索和修复,提高漏洞发现和修复的效率。

二、供应链攻击:影响范围广泛的重大威胁

供应链攻击是指攻击者通过入侵供应链中的某个环节,进而攻击整个供应链中的企业和个人。这种攻击方式的影响范围广泛,往往涉及客户、供应商和第三方合作伙伴。例如,SolarWinds事件中,攻击者通过SolarWinds Orion系统后门入侵了超过30000家机构,包括政府和企业,揭示了现代供应链的脆弱性。

为了防范供应链攻击,企业需要强化第三方风险管理,对供应链中的各个环节进行严格的安全审查和监控。同时,建立供应链安全应急响应机制,一旦发现供应链中的安全漏洞或攻击行为,能够迅速响应并采取措施进行防御。

三、AI滥用:网络攻击的新手段

随着AI技术的不断发展,攻击者开始利用AI技术进行网络攻击。例如,通过操纵深度学习模型输入,生成错误决策或盗取敏感数据。AI深度伪造技术也被用于模拟重要人物的声音或图像,从事欺诈行为。此外,生成式AI还被用作地下论坛中的工具服务,为攻击者提供包括伪造内容生成和代码优化在内的多项支持。

为了应对AI滥用的威胁,企业需要加强对AI技术的监管和防范。建立AI安全审查机制,对AI技术的使用进行严格的审查和监控。同时,加强AI技术的安全防护措施,如加密AI模型的输入和输出数据,防止数据被窃取或篡改。

四、云安全:随着企业向云迁移步伐的加快,云安全成为新的挑战

随着企业向云迁移步伐的加快,云安全市场迎来爆发式增长。然而,云计算环境因配置错误而引发的安全事件频繁出现,暴露了用户数据和核心系统的脆弱性。例如,公开的S3存储桶和AWS安全组配置错误导致未授权访问等事件时有发生。

为了保障云安全,企业需要加强对云计算环境的安全监控和防护。建立云安全审计机制,对云计算环境中的配置和操作进行严格的审计和监控。同时,采用动态监控和访问控制技术,预防云安全事件的发生。

五、DDoS攻击:互联网安全的主要威胁之一

DDoS攻击是指攻击者通过控制大量计算机或网络设备,向目标服务器发送大量伪造的网络流量,导致目标服务器无法正常工作。近年来,DDoS攻击成为互联网安全的主要威胁之一。例如,Penn State的研究表明,5G基站的漏洞可能引发数据泄露和服务中断。

为了防范DDoS攻击,企业需要加强对DDoS攻击的监测和防御。建立DDoS攻击预警机制,及时发现并预警DDoS攻击行为。同时,采用抗D设备和云上抗D服务等技术手段,对DDoS攻击进行防御和缓解。

六、恶意代码:计算机系统和网络的安全威胁

恶意代码是指那些能够破坏计算机系统和网络正常运行、窃取敏感信息或进行其他恶意行为的代码。近年来,恶意代码的数量和种类不断增加,给计算机系统和网络的安全带来了严重威胁。例如,木马类恶意代码占据主流地位,通过感染计算机系统窃取敏感信息或进行其他恶意行为。

为了防范恶意代码的威胁,企业需要加强对恶意代码的监测和防范。建立恶意代码库和威胁情报共享机制,及时发现并防范新的恶意代码。同时,加强对计算机系统和网络的安全防护措施,如安装防病毒软件和防火墙等。

七、API安全:连接系统的关键环节面临挑战

API(应用程序编程接口)在连接系统中起着至关重要的作用。然而,API的设计和实现中的漏洞为攻击者提供了突破点。例如,Facebook的API数据泄露事件暴露了大量用户信息。随着API的使用增加,其安全威胁将更加显著。

为了保障API安全,企业需要加强对API的安全防护。建立API安全审计机制,对API的设计和实现进行严格的审计和监控。同时,采用加密技术和访问控制技术等措施保障API的数据传输和访问安全。

八、勒索软件:最具破坏力的网络威胁之一

勒索软件是指那些能够加密用户数据或系统文件并要求支付赎金才能解密的网络攻击方式。近年来,勒索软件成为最具破坏力的网络威胁之一。例如,殖民地管道攻击导致燃料供应中断并引发了美国多州紧急状态。一些勒索软件攻击者甚至开始删除数据(包括备份数据)而非仅加密数据,进一步增加了恢复的难度。

为了防范勒索软件的威胁,企业需要加强对勒索软件的监测和防御。建立勒索软件预警机制及时发现并预警勒索软件攻击行为。同时,采用备份和恢复技术等措施保障数据的完整性和可用性。

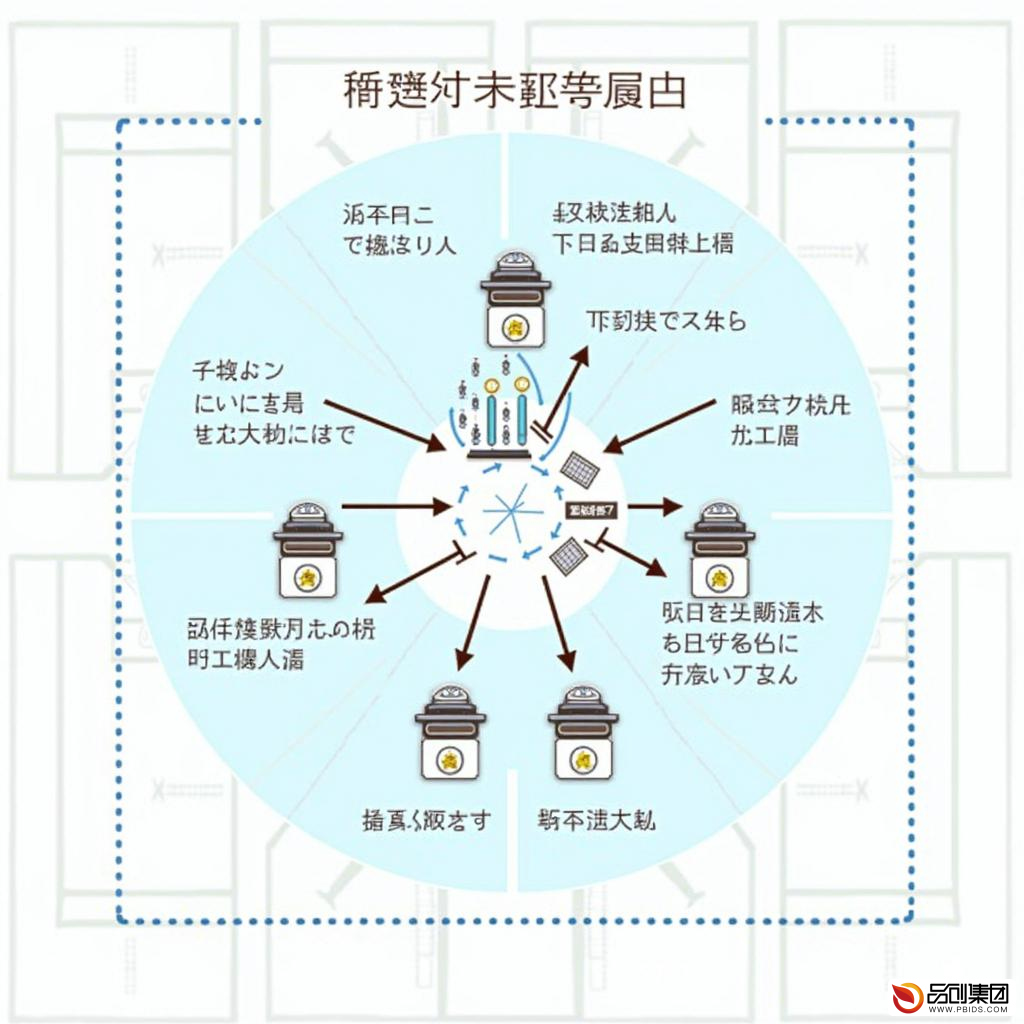

九、构建网络韧性:应对日益严峻的网络威胁态势

面对日益严峻的网络威胁态势构建网络韧性成为企业应对挑战的重要手段。构建网络韧性需要满足预防、抵御、恢复、适应“四大目标”的能力。通过加强网络安全防护、建立应急响应机制、加强数据备份和恢复等措施提高网络韧性。同时,加强网络安全意识培训和技能提升等措施提高员工对网络安全的认知和应对能力。

总结:

当前网络安全形势复杂多变,企业面临着来自零日漏洞、供应链攻击、AI滥用、云安全、DDoS攻击、恶意代码、API安全以及勒索软件等多方面的威胁。为了应对这些威胁,企业需要加强对新兴威胁的研究与防范,建立全面的安全防护体系,提高网络安全防护能力。同时,加强跨行业协作和共享威胁情报也是应对未来网络安全挑战的重要手段。